Por Jennifer Cheng, Cybersecurity Strategy Director de Proofpoint.

Es realmente difícil comunicar el riesgo cibernético en términos comerciales. Los directores de seguridad de la información y los líderes de seguridad y gestión de riesgos han recorrido un largo camino en sus esfuerzos por crear narrativas relevantes sobre el riesgo cibernético para ganarse un lugar en las salas de juntas. Sin embargo, la capacidad de articular el riesgo cibernético es un arte oscuro que la mayoría de los profesionales de la seguridad aspiran a practicar a diario y pueden pasar toda su vida trabajando para hacerlo bien.

Es por eso que el creciente campo de la cuantificación del riesgo cibernético (CRQ) ha llamado la atención de muchos líderes de seguridad y gestión de riesgos. Gartner® define CRQ como “Un método para expresar la exposición al riesgo de entornos digitales interconectados para la organización en términos comerciales. La exposición al riesgo se puede expresar en moneda, participación de mercado, compromiso de clientes y beneficiarios e interrupción de productos o servicios durante un período elegido”.

La moneda es la métrica que define los negocios. Pero puede resultar difícil relacionar el valor del dólar fuerte con eventos cibernéticos de cisne negro (baja probabilidad, alto impacto) o incluso con costos de oportunidad débiles.

Gartner define los cinco principales casos de uso de CRQ según el porcentaje de líderes en seguridad y gestión de riesgos (SRM) como:

- El 78% prioriza la mitigación del riesgo cibernético

- El 61% se comunica con los propietarios de riesgos.

- El 61% se comunica con ejecutivos de nivel C.

- 53% se comunica con la junta directiva

- El 53% alinea los riesgos cibernéticos con otras prácticas de riesgo.

Para crear narrativas convincentes que rompan con el ruido, es útil centrar la narración en torno a las personas. Aquí analizaremos las formas en que las personas crean el riesgo cibernético y le mostraremos cómo cuantificarlo para que pueda contar mejores historias.

Riesgo cibernético en términos centrados en el ser humano

Cuando se enmarca el riesgo cibernético en el contexto de las personas, puede ayudar a que el concepto sea real y relevante para las partes interesadas del negocio. Contar historias sobre incidentes que afectan a las personas en la empresa suele ser un punto de partida. Esta forma de análisis de escenarios es una de las formas más convincentes de demostrar un impacto tangible.

Sin embargo, en el lenguaje de la metodología FAIR (Análisis factorial de riesgo de la información), este enfoque cuenta sólo una fracción de la historia. Esto se debe a que la magnitud y la frecuencia de las pérdidas se limitan al alcance del incidente o de la persona.

Para contar una historia cibernética más universal centrada en el ser humano, el modelo de riesgo debe reconocer que los riesgos y vulnerabilidades humanos abarcan un espectro de comportamientos, eventos y acciones que pueden exponer a personas, empresas o instituciones a ciberamenazas. Las facetas cruciales a considerar en una visión más amplia del riesgo humano incluyen las siguientes.

1. Conciencia y educación en materia de seguridad

Muchos usuarios carecen de conocimientos adecuados sobre las mejores prácticas de ciberseguridad. El desconocimiento de las estafas de phishing , la importancia de las contraseñas seguras o los peligros de descargar archivos adjuntos sospechosos pueden abrir la puerta a las ciberamenazas sin darse cuenta.

2. Negligencia y supervisión del usuario

Incluso con conocimientos suficientes, el error humano sigue siendo un factor de riesgo importante. Acciones descuidadas como dejar los dispositivos desbloqueados o desatendidos, utilizar redes Wi-Fi públicas no seguras o no actualizar el software con regularidad pueden crear vulnerabilidades que los ciberdelincuentes aprovechan.

3. Ingeniería social

La mayoría de los ciberataques modernos explotan la psicología humana mediante tácticas de ingeniería social . Técnicas como el phishing, en el que los atacantes se hacen pasar por entidades confiables para obtener información confidencial, dependen de la confianza humana para tener éxito.

4. Amenazas internas

Los empleados u otros usuarios con acceso a datos confidenciales pueden representar una amenaza interna. Ya sea mediante intenciones maliciosas o acciones inadvertidas, los usuarios internos pueden comprometer la seguridad de los datos. Eso los convierte en una preocupación importante para las empresas.

5. Panorama de amenazas o inteligencia de amenazas

Los comportamientos humanos no son maliciosos ni arriesgados a menos que exista un contexto y una consideración del panorama en constante evolución de los riesgos, vulnerabilidades y peligros potenciales que pueden amenazar la seguridad de la información de una empresa.

6. Postura y controles de seguridad

Muchas empresas han realizado inversiones considerables en preparación y capacidades de ciberseguridad para defenderse contra amenazas potenciales y mitigar riesgos. Estos esfuerzos resumen las medidas, estrategias, políticas y prácticas destinadas a proteger los sistemas de información, las redes y los datos.

Cuando se trata del factor humano, los gerentes de seguridad y riesgos a menudo no consideran la capacitación en concientización sobre seguridad como el principal (o a veces único) control de mitigación. Pero el riesgo debe verse a través del lente de las personas que lo crean y cuándo lo crean.

El desafío es cuantificar el riesgo y comprender cuándo las personas crean un riesgo cibernético. La telemetría se encuentra en todo el ecosistema de seguridad. No reside fácilmente en un solo producto, ni siquiera en aquellos que están diseñados con integraciones.

Cualquier líder empresarial describiría su “nirvana analítico” como tener informes con datos precisos y relevantes que están disponibles casi en tiempo real para la toma de decisiones. Esta es también la esperanza en materia de ciberseguridad, pero no es fácil de lograr.

Proofpoint puede ayudarle a cuantificar su riesgo cibernético y su riesgo humano

Para decir lo obvio, cuando se trata de cuantificar el riesgo cibernético, es muy poco probable que un solo proveedor pueda proporcionar la respuesta definitiva o un enfoque “correcto” singular.

En Proofpoint, nuestro objetivo es ayudar a nuestros clientes a comprender su riesgo cibernético. Creemos que el mejor lugar para empezar es comprender a las personas y el factor humano.

Proofpoint Nexus People Risk Explorer tiene en mente los beneficios de CRQ. Hemos tenido en cuenta varios factores al considerar las necesidades y la estrategia tecnológica de nuestros clientes.

1. Enfoque centrado en las personas que utiliza sistemas y datos integrados

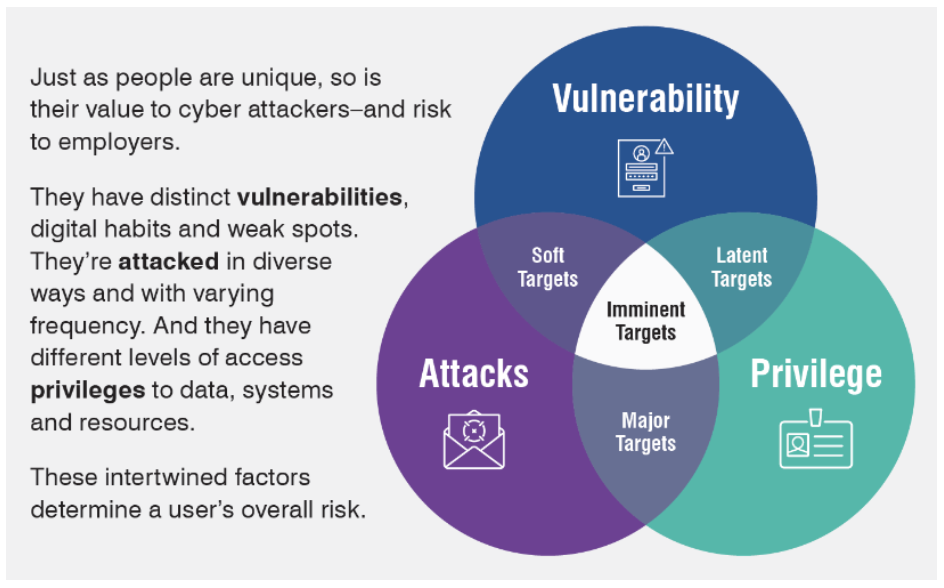

Proofpoint presenta una visión del riesgo cibernético centrada en el ser humano. Informamos sobre incidentes, amenazas, comportamientos y otra telemetría en toda la infraestructura de seguridad de una empresa. Y evaluamos el riesgo observando los siguientes elementos.

- Vulnerabilidad : la probabilidad de que los usuarios se conviertan en víctimas en función de cómo se comportan o interactúan con las amenazas.

- Ataques : la probabilidad de que los usuarios sean atacados por ciberatacantes o reciban amenazas graves.

- Privilegio : el impacto del daño al negocio que causaría un ataque exitoso (si el usuario es un administrador de infraestructura o sistemas críticos)

Un diagrama de Venn que ilustra cómo Proofpoint evalúa el riesgo.

2. Puntos de referencia relativos de la industria y la organización

Nexus People Risk Explorer proporciona una variedad de puntuaciones de riesgo. Utiliza técnicas de modelado estadístico para generar probabilidades de exposición al riesgo. Y sus técnicas de aprendizaje automático utilizan big data para determinar cálculos de riesgo diarios o bajo demanda.

El conjunto de datos que utiliza Proofpoint es uno de los más completos del sector de la seguridad. Incluye:

- 2,8 billones de correos electrónicos

- 1,7 billones de URL

- 1,3 billones de SMS/MMS escaneados al año

- 46 millones de usuarios finales protegidos y monitoreados para la actividad de prevención de pérdida de datos

Puede comparar puntuaciones de riesgo por usuario, departamento, industria o incluso grupos personalizados.

3. Ajustar o personalizar el modelo de riesgo según la tolerancia al riesgo organizacional y la cultura de seguridad.

Pueden existir controles de seguridad, pero eso no significa que exista una mitigación de riesgos adecuada o el uso de esos controles. Saber cuándo aplicar el control adecuado en las circunstancias adecuadas es la tensión fundamental de todo programa cibernético.

Proofpoint proporciona controles personalizados que incluyen umbrales de riesgo ajustables para ayudar a resaltar y priorizar las áreas más importantes para la empresa. Asimismo, integramos conciencia de seguridad y métricas de tasa de clics que reflejan la cultura de seguridad de la empresa.

A medida que avance la tecnología, la interacción entre los humanos y los sistemas digitales seguirá evolucionando. Los avances en inteligencia artificial y análisis de comportamiento evolucionarán en respuesta a las tendencias de las ciberamenazas y ayudarán a fortalecer las defensas. Pero el factor humano seguirá siendo un factor constante a considerar, incluida y más allá de la conciencia de seguridad.

Ningún sistema puede ser completamente infalible. Es por eso que la gestión del elemento humano en el riesgo cibernético es crucial para crear una fuerza laboral más resiliente que pueda romper la cadena de ataques.

Fuente: Proofpoint Blog

Descubre más desde Revista Ciberseguridad

Suscríbete y recibe las últimas entradas en tu correo electrónico.