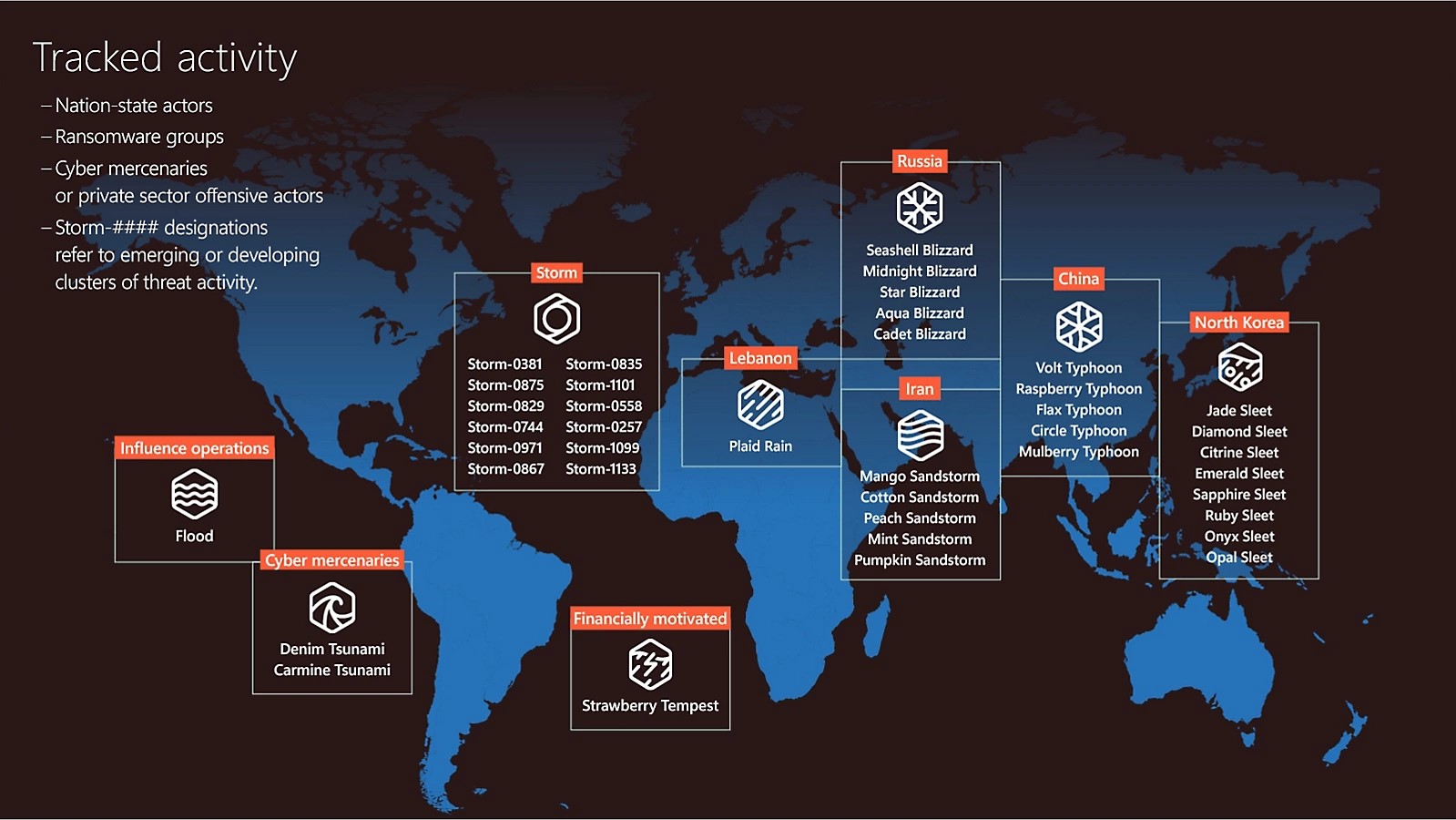

En el último año, los ataques cibernéticos han afectado a 120 países, alimentados por el espionaje promovido por gobiernos y con operaciones de influencia (IO) también en aumento. A veces, casi la mitad de estos ataques se dirigieron a los estados miembros de la OTAN, y más del 40% lo hicieron contra organizaciones gubernamentales o del sector privado involucradas en la construcción y mantenimiento de infraestructuras críticas. Si bien los ataques que acapararon los titulares del año pasado a menudo se centraron en la destrucción o el beneficio económico con ransomware, los datos muestran que la motivación predominante ha vuelto a ser el deseo de robar información, monitorizar la comunicación de forma encubierta o manipular lo que la gente lee. Por ejemplo:

- Las agencias de inteligencia rusas han reorientado sus ataques cibernéticos hacia la actividad de espionaje en apoyo de su guerra contra Ucrania, mientras continúan los ciberataques destructivos en Ucrania y los esfuerzos de espionaje más amplios;

- Los esfuerzos iraníes, antes centrados en derribar las redes de sus objetivos, también se inclinan hoy hacia amplificar mensajes manipuladores para promover objetivos geopolíticos o aprovechar los datos que fluyen a través de redes sensibles;

- China ha ampliado su uso de campañas de espionaje para obtener inteligencia de cara a alimentar su Iniciativa de la Franja y la Ruta o la política regional, para espiar a Estados Unidos, incluidas las instalaciones clave para el ejército de EE.UU. y para establecer el acceso a las redes de entidades de infraestructura crítica;

- Los actores norcoreanos han estado tratando de robar secretos de forma encubierta. Han puesto el foco en una compañía involucrada en tecnología submarina, mientras en paralelo, realizan ataques cibernéticos para robar cientos de millones en criptomonedas.

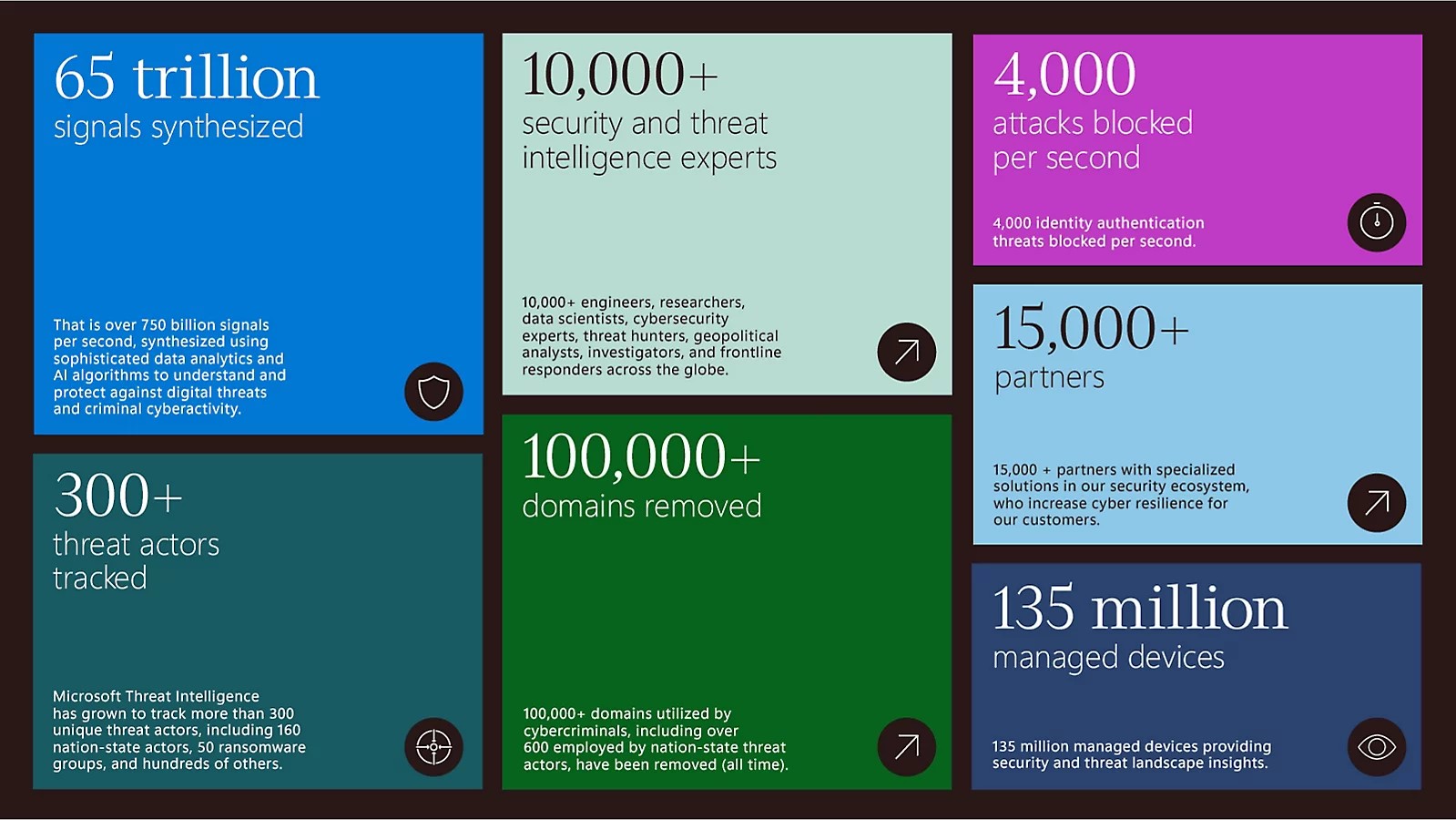

Estas son algunas de las conclusiones del cuarto Informe Anual de Defensa Digital de Microsoft, que cubre las tendencias entre julio de 2022 y junio de 2023 en la actividad de los estado-nación, el cibercrimen y las técnicas de defensa.

Más países y sectores atacados

Mientras que Estados Unidos, Ucrania e Israel siguen siendo los países más fuertemente atacados, el año pasado se ha observado un aumento en el alcance global de los ataques. Este es particularmente el caso en el Sur Global, particularmente en América Latina y África subsahariana. Por su parte, Irán aumentó sus operaciones en Oriente Medio. Las organizaciones involucradas en la formulación de políticas y su ejecución se encontraron entre las más atacadas, en línea con el cambio de enfoque hacia el espionaje.

Las naciones más atacadas por región fueron (se puede encontrar un desglose de datos más completo en el informe):

| Europa | Oriente Medio y Norte de África | Asia Pacífico |

| 1. Ucrania (33%) | 1. Israel (38%) | 1. Corea (17%) |

| 2. Reino Unido (11%) | 2. Emiratos Árabes Unidos (12%) | 2. Taiwán (15%) |

| 3. Francia (5%) | 3. Arabia Saudita (9%) | 3. India (13%) |

| 4. Polonia (5%) | 4. Jordania (6%) | 4. Malasia (6%) |

| 5. Italia (4%) | 5. Irak (5%) | 5. Japón (5%) |

| 6. Alemania (3%) | 6. Bahréin (4%) | 6. Australia (5%) |

Rusia y China aumentan su foco en las comunidades desplazadas

Tanto Rusia como China están aumentando el alcance de sus Operaciones de Influencia contra una variedad de comunidades desplazadas. Rusia tiene como objetivo intimidar a las comunidades ucranianas en el mundo y sembrar la desconfianza entre los refugiados de guerra y las comunidades de acogida en una serie de países, especialmente Polonia y los estados bálticos. Por el contrario, China despliega una vasta red de cuentas coordinadas en docenas de plataformas para difundir propaganda encubierta. Estos se dirigen directamente a las comunidades globales de habla china y otras, denigrando a las instituciones estadounidenses y promoviendo una imagen positiva de China a través de cientos de influencers multilingües.

Convergencia de Operaciones de Influencia (OI) y ciberataques

Los estados-nación emplean con mayor frecuencia OI, junto con operaciones cibernéticas, para difundir narrativas de propaganda favorables. Su objetivo es manipular la opinión nacional y mundial para socavar las instituciones democráticas dentro de las naciones consideradas adversarias, más peligrosamente en los contextos de conflictos armados y elecciones nacionales. Por ejemplo, después de su invasión de Ucrania, Rusia sincronizó sistemáticamente sus operaciones de OI con ataques militares y cibernéticos. Del mismo modo, en julio y septiembre de 2022, Irán dio continuidad a los ciberataques destructivos contra el gobierno albanés con una campaña de influencia coordinada que aún está en curso.

Tendencias según Estado-nación

Si bien ha habido un aumento general en las amenazas, se han observado tendencias con los actores de los estados-nación más activos.

Rusia apunta a los aliados de Ucrania en la OTAN

Los actores estatales rusos ampliaron sus actividades relacionadas con Ucrania para atacar a los aliados de Kiev, principalmente a los miembros de la OTAN. En abril y mayo de 2023, Microsoft observó un aumento en la actividad contra organizaciones occidentales, el 46% de las cuales se localizaban en estados miembros de la OTAN, particularmente Estados Unidos, Reino Unido y Polonia. Varios actores estatales rusos se hicieron pasar por diplomáticos occidentales y funcionarios ucranianos, intentando acceder a cuentas. El objetivo era obtener información sobre la política exterior occidental sobre Ucrania, los planes e intenciones de defensa y las investigaciones de crímenes de guerra.

China apunta a la defensa de Estados Unidos, a las naciones del Mar Meridional de China y a los socios de la Iniciativa de la Franja y la Ruta

Las actividades de China -de mayor alcance y sofisticación- reflejan su doble búsqueda de influencia global y recopilación de inteligencia. Sus objetivos son, sobre todo, la defensa y la infraestructura crítica estadounidense, las naciones que bordean el Mar Meridional de China (especialmente Taiwán) e incluso los propios socios estratégicos de China. Además de los múltiples ataques sofisticados a la infraestructura estadounidense detallados en el informe, Microsoft también ha observado a actores con sede en China atacar a los socios de la Iniciativa de la Franja y la Ruta de China, como Malasia, Indonesia y Kazajstán.

Irán lleva nuevos ataques a África, América Latina y Asia

El año pasado algunos actores estatales iraníes aumentaron la complejidad de sus ataques. Irán no solo ha atacado a los países occidentales que cree que están fomentando los disturbios dentro de Irán, sino que también ha ampliado su alcance geográfico para incluir más países asiáticos, africanos y latinoamericanos. En relación a las OI, Irán ha impulsado narrativas que buscan reforzar la resistencia palestina, sembrar el pánico entre los ciudadanos israelíes, fomentar los disturbios chiíes en los países árabes del Golfo y contrarrestar la normalización de los lazos árabe-israelíes. Irán también ha hecho esfuerzos para aumentar la coordinación de sus actividades con Rusia.

Corea del Norte ataca a organizaciones rusas, entre otras

Corea del Norte ha aumentado la sofisticación de sus operaciones cibernéticas en el último año, especialmente en el robo de criptomonedas y los ataques a la cadena de suministro. Además, Corea del Norte está utilizando correos electrónicos de spear-phishing y perfiles de LinkedIn para apuntar a expertos de la península coreana en todo el mundo para recopilar inteligencia. A pesar de la reciente reunión entre Putin y Kim Jong-Un, Corea del Norte tiene a Rusia en el punto de mira, especialmente para recopilar información sobre energía nuclear, defensa y políticas gubernamentales.

La IA crea nuevas amenazas y nuevas oportunidades para la defensa

Los atacantes ya están utilizando la IA como arma para pulir los mensajes de phishing y mejorar las operaciones de influencia con imágenes sintéticas. Pero la IA también será crucial para una defensa exitosa, automatizando y aumentando aspectos de la ciberseguridad, como la detección, respuesta, análisis y predicción de amenazas. La IA también puede permitir que los modelos de lenguaje de gran tamaño (LLM) generen información y recomendaciones en lenguaje natural a partir de datos complejos, lo que ayuda a que los analistas sean más efectivos y tengan mayor capacidad de respuesta.

Ya estamos viendo una ciberdefensa impulsada por IA que revierte la marea de ataques cibernéticos; en Ucrania, por ejemplo, la IA ha ayudado a defenderse contra Rusia.

A medida que una IA transformadora redefine muchos aspectos de la sociedad, debemos participar activamente en prácticas de IA responsable cruciales para mantener la confianza y la privacidad del usuario, y para crear beneficios a largo plazo. Los modelos de IA generativa requieren que las prácticas de ciberseguridad y modelos de amenazas evolucionen para abordar nuevos desafíos, como la creación de contenidos realistas, incluidos texto, imágenes, vídeo y audio, que pueden ser utilizados para difundir información errónea o crear código malicioso. Para adelantarnos a estas amenazas emergentes, seguimos comprometidos con garantizar que todos nuestros productos y servicios de IA se desarrollen y utilicen de una manera que defienda nuestros principios de IA.

El estado de la ciberdelincuencia

El juego del gato y el ratón entre ciberdelincuentes y defensores sigue evolucionando. Si bien los grupos de amenazas han acelerado significativamente el ritmo de sus ataques en el último año, las protecciones incorporadas en los productos de Microsoft han bloqueado decenas de miles de millones de amenazas de malware, han frustrado 237.000 millones de intentos de ataque de contraseña de fuerza bruta y han mitigado 619.000 ataques distribuidos de denegación de servicio (DDoS) que tienen como objetivo inutilizar un servidor, servicio o red, saturándolo con una avalancha de tráfico de Internet.

Los delincuentes también buscan aumentar su anonimato y efectividad, mediante el uso de cifrado remoto para cubrir sus rastros de manera más efectiva, así como herramientas basadas en la nube, como máquinas virtuales. Pero las alianzas privadas y públicas más fuertes hacen que se encuentren cada vez más en la mira de la aplicación de la ley. Por ejemplo, se descubrió al operador de ransomware conocido como «Target» y se realizaron con éxito los arrestos y las acusaciones. Pero los delincuentes continúan buscando los puntos de entrada más fáciles a los sistemas y se requiere un esfuerzo continuo y acelerado para mantenerse un paso por delante de ellos.

Los ataques de ransomware aumentan en sofisticación y velocidad

La telemetría de Microsoft indica que los ataques de ransomware operados por humanos, registrados por las organizaciones, han aumentado un 200% desde septiembre de 2022. Estos ataques son generalmente ejecutados por un operador humano en lugar de automatizado, típicamente dirigido a toda una organización con peticiones de rescate personalizadas.

Los atacantes también están desarrollando ataques para minimizar su huella, con un 60% utilizando cifrado remoto, lo que hace que la remediación basada en procesos sea ineficaz.

Estos ataques también son notables por la forma en que intentan obtener acceso a dispositivos no gestionados o a quienes traen sus propios dispositivos al entorno laboral. Más del 80 por ciento de todos los casos que observamos se originan en dispositivos no gestionados. Los operadores de ransomware están explotando cada vez más las vulnerabilidades en software menos común, lo que dificulta la predicción y la defensa contra los ataques.

Los delincuentes dedicados al ransomware también amenazan con revelar información robada para presionar a las víctimas y obtener el pago. Desde noviembre de 2022, hemos observado una duplicación de posibles instancias de exfiltración de datos después de que los actores de amenazas comprometieran un entorno. Pero no todo el robo de datos está asociado con ransomware; También puede ser para la recogida de credenciales o espionaje por parte de estados-nación.

Se disparan los ataques de “fatiga” basados en contraseñas y autenticación multifactor (MFA)

MFA es el método de autenticación, cada vez más común, que solicita que los usuarios proporcionen dos o más «factores» de identificación para obtener acceso a un sitio web o aplicación, como una contraseña, además del reconocimiento facial o un código de acceso de un solo uso. Si bien la implementación de MFA es una de las defensas más fáciles y efectivas que las organizaciones pueden implementar contra los ataques, reduciendo el riesgo de compromiso en un 99,2%, los actores de amenazas están aprovechando cada vez más la «fatiga de MFA» para bombardear a los usuarios con notificaciones de MFA con la esperanza de que finalmente acepten y proporcionen acceso.

Microsoft ha observado aproximadamente 6.000 intentos de acceso por fatiga MFA cada día durante el último año. Además, el primer trimestre de 2023 vio un aumento dramático en los ataques basados en contraseñas contra identidades en la nube, especialmente en el sector educativo: multiplicado por diez -pasando de alrededor de 3 mil millones por mes, a más de 30 mil millones. Un promedio de 4.000 ataques de contraseñas por segundo dirigidos a identidades en la nube de Microsoft este año.

La única defensa segura será una defensa colectiva

La escala y la naturaleza de las amenazas descritas en el Informe de Defensa Digital de Microsoft pueden parecer desalentadoras. Pero se están haciendo grandes avances en el frente tecnológico para derrotar a estos atacantes y, al mismo tiempo, se están forjando alianzas sólidas que trascienden las fronteras, las industrias y la división público-privada. Estas alianzas para mantenernos a todos seguros están teniendo un éxito cada vez mayor y, por eso, es vital que continuemos ampliándolas y profundizándolas. El 75% de los ciudadanos con derecho a participación en las naciones democráticas tienen la oportunidad de votar en el próximo año y medio. Mantener la seguridad de las elecciones y la fortaleza de las instituciones democráticas es una piedra angular de nuestra defensa colectiva.

Descubre más desde Revista Ciberseguridad

Suscríbete y recibe las últimas entradas en tu correo electrónico.