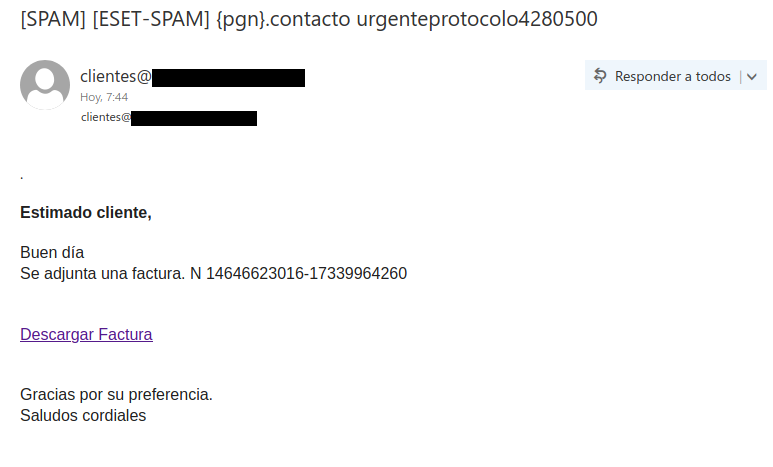

Usar la sensación de urgencia para que los usuarios bajen la guardia e ignoren las medidas de seguridad y precaución básicas es una técnica que los delincuentes vienen empleando desde hace muchos años. También lo es el uso de supuestas facturas o pagos pendientes, ya que a nadie le gusta tener que hacer frente a gastos imprevistos. De esta forma, podemos encontrarnos con correos como el que vemos a continuación, que, aun sin mencionar a ninguna empresa u organismo público, es posible que despierte la curiosidad en más de un usuario.

Básicamente, en el cuerpo del mensaje vemos cómo se hace referencia a una factura, mientras que como remitente aparece la dirección de una empresa que, al menos en este caso y en otros que hemos analizado en el día de hoy, es la misma que la que recibe el correo. Desconocemos el motivo por el cual los delincuentes realizan la suplantación del remitente con la misma dirección de correo a la que va dirigido el email, y aunque esto es algo que puede levantar sospechas en el destinatario, cabe la posibilidad de que se fije únicamente en el enlace que aparece en el cuerpo del mensaje y lo pulse.

En ese caso, se realizará una conexión con un servidor usado por los atacantes que descargará un fichero comprimido en formato ZIP, con un nombre pensado para no levantar sospechas.

Revisando dónde se realiza la conexión, podemos ver cómo, además de acceder a la descarga del fichero malicioso, los delincuentes han dejado un fichero “indexz.php” accesible y que también puede ser descargado. Además, la IP del servidor utilizado para alojar el archivo pertenece a Microsoft, nada extraño sabiendo que los delincuentes han estado usando servicios como Azure para alojar temporalmente sus amenazas.

Si echamos un vistazo al archivo “indexz.php” veremos que incluye una gran cantidad de código ofuscado, algo que posiblemente habrán utilizado los delincuentes para que no sea tan fácil identificar las conexiones que se realizan para descargar el payload de esta amenaza.

A pesar de que este código se encuentra supuestamente codificado en BASE64, comprobamos que solo una parte del texto obtenido tras decodificarlo es legible. Esto, unido a las numerosas líneas de código que incluye el fichero, nos hace pensar que se ha introducido mucho código basura para dificultar un poco el análisis.

En lo que respecta al fichero descargado, observamos que dentro del fichero comprimido en ZIP se encuentra otro archivo MSI, lo que ya nos puede ayudar a deducir ante qué tipo de amenaza nos encontramos y quién está detrás de su desarrollo y propagación.

Tras revisar la ejecución de esta amenaza en una sandbox, confirmamos nuestras sospechas al observar cómo se hace uso del lenguaje de programación AutoHotkey para la fase final del malware, algo muy característico del troyano bancario Mekotio, que está teniendo una actividad bastante intensa en las últimas semanas.

Como suele ser habitual, esta campaña parecía específicamente dirigida a usuarios españoles, pero no debemos descartar la posibilidad de que veamos próximamente (o ya se hayan producido) campañas similares en otros países de habla hispana.

Conclusión

A pesar de que las técnicas en este tipo de campañas no son especialmente avanzadas, seguimos viendo cómo los delincuentes van, poco a poco, añadiendo pequeñas innovaciones. Si bien los ciberdelincuentes con origen en Latinoamérica nunca han destacado por usar tácticas especialmente avanzadas, nunca debemos despreciar su capacidad para causar un serio daño a usuarios despistados o que no cuentan con una solución de seguridad capaz de detectar y bloquear estas amenazas.

Descubre más desde Revista Ciberseguridad

Suscríbete y recibe las últimas entradas en tu correo electrónico.

Contacto urgente, o cómo meternos prisa para descargar un malware en nuestro equipo https://t.co/vxb4XhjDr5