El spoofing es una técnica basada en la suplantación de correos electrónicos de remitentes legítimos, en la que se falsifica el encabezado “De” de un correo electrónico, es decir, la forma en que aparecen el nombre y la dirección del remitente. El principal protocolo de transmisión de correo electrónico, SMTP, no ofrece protección frente a esta amenaza, por lo que resulta bastante sencillo de utilizar por los atacantes.

El conocido como spoofing de correo electrónico consiste en la creación de correos electrónicos falsos que parecen legítimos para engañar a los usuarios y convencerles de que realicen una acción que beneficie al atacante. Puede tratarse de la descarga de malware, el acceso a sistemas o datos, el envío de datos personales o incluso la transferencia de dinero. A menudo, estos correos electrónicos «falsos» parecen proceder de organizaciones de buena reputación, lo que pone en peligro no sólo a los objetivos, sino también el buen nombre de las empresas cuyo dominio ha sido utilizado para engañar. Es más, los correos electrónicos falsos pueden formar parte de ataques más amplios y de varias fases, como los que se realizan para difamar a las empresas. Y es un hecho que estos ataques van en aumento.

Según datos de Kaspersky, de abril a mayo de 2021, el número total de detecciones de este tipo ataques de suplantación de identidad en el correo electrónico casi se duplicó, pasando de 4.440 a 8.204.

Estos ataques se pueden realizar de múltiples maneras. La más fácil es lo que se llama «spoofing de dominio legítimo». En este caso, se inserta el dominio de la organización que se está suplantando en el encabezado «De», lo que hace realmente difícil distinguir un correo electrónico falso de uno real. Sin embargo, si la empresa objetivo ha implementado uno de los nuevos métodos de autenticación de correo, los atacantes deben recurrir a otro método. Este puede ser el conocido como «suplantación de nombre para mostrar», en el que los atacantes suplantan a la persona que envía el correo electrónico, es decir, haciendo que parezca que ha sido enviado por un empleado real de la empresa.

Los ataques de suplantación de identidad más sofisticados implican dominios de apariencia muy similar (lookalike), ya que utilizan dominios registrados específicos que se parecen a los de las organizaciones legítimas en los que a menudo solo cambia una letra.

Pero también hay casos en los que la simple atención ya no es suficiente, como ocurre con el Unicode Spoofing. Se trata de un tipo de suplantación en el que uno de los caracteres ASCII de un nombre de dominio se sustituye por un carácter de escritura similar del rango Unicode.

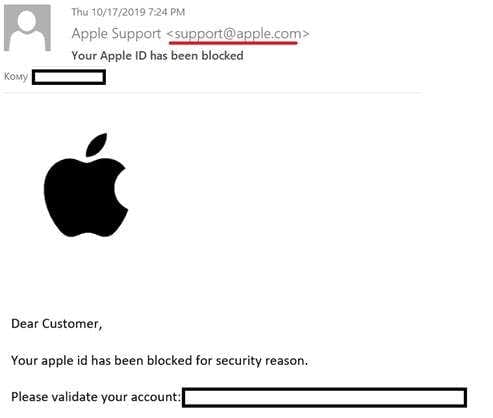

En la captura de pantalla inmediatamente superior, vemos un mensaje supuestamente enviado desde el dominio apple.com. La escritura coincide completamente, y el mensaje pasó la autentificación. Aunque el diseño del correo electrónico puede sorprender, el usuario medio rara vez recibe mensajes de bloqueo, así que no tiene mucho con qué compararlo. Si un usuario desprevenido hace clic en el enlace, se le conduce a un sitio falso en el que se le insta a introducir los datos de su cuenta.

Si se revisan los encabezados de este correo electrónico (se puede hacer en la mayoría de los clientes de correo electrónico para PC y servicios de correo electrónico basados en la web), se obtiene una imagen muy diferente que revela el engaño:

Unicode es un estándar utilizado para codificar los dominios, pero, cuando los nombres de dominio utilizan elementos no latinos, estos elementos se convierten de Unicode a otro sistema de codificación. En este caso, el dominio de “apple.com” acaba de caer bajo la regla de codificación de caracteres Unicode en ASCII: los tres primeros caracteres son “a” y “p” cirílicos. Pero el programa de correo electrónico que abrió el mensaje convirtió, para comodidad del usuario, la combinación Punycode a Unicode y el correo electrónico se mostró como “apple.com”.

«El spoofing puede parecer primitivo en comparación con otras técnicas utilizadas por los ciberdelincuentes, pero puede llegar a ser muy eficaz. También puede ser sólo la primera etapa de un ataque más complejo de compromiso del correo electrónico empresarial (BEC), de ataques que pueden conducir al robo de identidad y a detener la actividad de la empresa, así como a importantes pérdidas monetarias. La buena noticia es que existe una gama de soluciones de protección contra la suplantación de identidad y nuevos estándares de autenticación que pueden mantener la seguridad de su correo electrónico empresarial«, comenta Roman Dedenok, experto en seguridad de Kaspersky.

Para reducir el riesgo de que su empresa sea víctima del spoofing, los expertos de Kaspersky recomiendan lo siguiente:

- Adoptar un método de autenticación de correo electrónico, como SPF, DKIM o DMARC, para el correo electrónico corporativo.

- Llevar a cabo un curso de concienciación sobre seguridad que cubra el tema de la seguridad del correo electrónico. Ayuda a educar a sus empleados para que comprueben siempre la dirección del remitente cuando reciban correos electrónicos de personas desconocidas y aprendan otras reglas básicas.

- Al utilizar el servicio en la nube de Microsoft 365, no olvidar protegerlo. Kaspersky Security para Microsoft Office 365 cuenta con una función específica contra la suplantación de identidad para garantizar la seguridad de las comunicaciones empresariales.

Descubre más desde Revista Ciberseguridad

Suscríbete y recibe las últimas entradas en tu correo electrónico.

El spoofing del correo electrónico sigue su curva ascendente https://t.co/BJB8wSKgvx

El spoofing del correo electrónico sigue su curva ascendente https://t.co/Jp5BNU9GBg

RT @ciberseguridadl: El spoofing del correo electrónico sigue su curva ascendente https://t.co/Jp5BNU9GBg